ENTENDENDO O BLOCKCHAIN – O que todos devem saber.

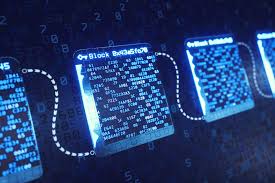

Estrutura de dados que assegura que os registros são imutáveis. Distribuição do “poder” sobre os dados – Livro razão distribuído. Para isso funcionar… Adiciona confiança em um ambiente de desconfiança. Uma nova geração da internet (Internet of value) Filme no NETFLIX: “BANKING ON BITCOIN”. Cópias